IEEE 802.1X(EAP)とは?IT資格試験対策完全ガイド|ITパスポート・SG・FE・AP対応|初心者向け解説

.png.png)

IT関連の勉強をしていて、『IEEE802.1X』という言葉に出会い、『いまいちピンとこない……』と頭を悩ませていませんか?

試験では単なる用語の暗記だけではなく、その仕組みや活用シーンが問われます。せっかく勉強するなら、試験に受かるだけでなく、仕事でも役立つ『一生モノの知識』として身につけたいですよね。

この記事では、IEEE802.1Xの本質を、例を交えながら解説します。難しい理屈を徹底的に噛み砕き、専門用語を使わずにその正体を解き明かします。

肩の力を抜いて、気楽に読み進めましょう。この記事を読み終える頃には、小難しい専門用語がスッと頭に入り、自信を持って問題に挑めるようになっているはずです。試験合格のその先を見据えた『使える知識』を、分かりやすくお届けします。

| 用語 | IEEE 802.1X(EAP) | ||||||

|---|---|---|---|---|---|---|---|

| 正式名称 | IEEE 802.1X / Extensible Authentication Protocol | ||||||

| 日本語訳 | ポートベースネットワークアクセス制御 / 拡張認証プロトコル | ||||||

| 定義 | 有線LANや無線LANにおいて、ネットワークに接続しようとする端末やユーザーを認証し、アクセス制御を行うための規格で、EAPという拡張可能な認証フレームワークを用いて様々な認証方式に対応します。 | ||||||

| 試験別出題 | |||||||

| IT | △ | SG | ◯ | FE | ◯ | AP | ◎ |

| カテゴリ | ネットワーク / セキュリティ | ||||||

| 関連用語 | RADIUS / EAPOL / EAP-TLS / PEAP / EAP-TTLS / WPA2 Enterprise / 認証サーバ / サプリカント | ||||||

IEEE 802.1Xとは、ネットワークへの入口を守るセキュリティルール

IEEE 802.1Xは、有線LANと無線LANのどちらにおいても、ネットワークに接続しようとする端末(パソコンやスマートフォン)が「本当に接続してもいい端末なのか」を確認するための規格です。簡単にいえば、ネットワークという建物に入る前に「あなたは誰ですか、本当にここに入って良い人ですか」という認証チェックを行うセキュリティゲートのようなものです。

もし802.1Xがなければ、ネットワークケーブルを差すだけ、あるいはWi-Fiに接続するだけで、誰でも自由にネットワークに入ることができてしまいます。こうした不正アクセスを防ぐために、IEEE 802.1Xという認証のしくみが必要になるのです。

IEEE 802.1Xの三つの登場人物

IEEE 802.1Xを理解するには、三つの登場人物の役割を知ることが重要です。

サプリカント(Supplicant)

サプリカントは「ネットワークに接続したい」とお願いする側です。あなたのパソコンやスマートフォンのことで、具体的にはそれらに搭載されている認証用のソフトウェアやオペレーティングシステムの機能を指します。サプリカントはユーザー名やパスワード、または電子証明書などの認証情報をオーセンティケータに提出します。

オーセンティケータ(Authenticator)

オーセンティケータは、サプリカントとは違う立場で動作します。これは有線LANの場合であれば「LANスイッチ」という機器で、無線LANの場合は「アクセスポイント」です。オーセンティケータはサプリカントからやってくる認証情報を受け取り、その情報を認証サーバに中継する仲介役になります。また、認証が成功するまでは、認証に関連する通信以外は一切通さないという「検問所」の役割も果たします。

認証サーバ(Authentication Server)

認証サーバは、最終的な判断を下す側です。オーセンティケータから受け取った認証情報が正しいのかを確認します。認証サーバは通常「RADIUSサーバ」という専用のサーバが使われます。RADIUSサーバには、登録されているユーザーのリストやパスワード、電子証明書などの情報が保管されており、それらを照合して「この人は本物だ」「この人は偽物だ」という判定を行うのです。

IEEE 802.1Xの認証の流れ

実際にネットワークに接続する際、どのような順序で認証が進むのかを説明します。

ステップ1、アクセス要求

あなたのパソコンをLANケーブルに差すか、無線LANのネットワークをクリックして接続しようとします。その時点で、オーセンティケータ(LANスイッチやアクセスポイント)があなたのパソコンからの接続要求を検知します。

ステップ2、ユーザー情報の送信

オーセンティケータはあなたのパソコンに向かって「あなたのユーザー名は何ですか」と尋ねます。あなたのパソコン(サプリカント)はユーザー名やパスワードなどの認証情報を返送します。ただし、このとき直接平文(暗号化されていない状態)で送るわけではなく、EAPというプロトコルで安全に包装して送ります。

ステップ3、認証サーバへの確認

オーセンティケータは受け取った認証情報を、RADIUSサーバに転送します。RADIUSサーバはそのユーザー名とパスワードが正しいかをデータベースで照合します。もし正しければ認証成功、間違っていれば認証失敗という判定を行い、その結果をオーセンティケータに返す必要があります。

ステップ4、ネットワークへのアクセス許可

認証が成功すると、オーセンティケータはあなたのパソコンに対して「OK、あなたはネットワークに接続できます」と許可を与えます。ここまでくると、あなたはインターネットやネットワーク上のファイルサーバにアクセスできるようになります。

逆に認証が失敗した場合は、オーセンティケータは通信をブロックし続け、インターネット接続などはできません。

EAPとは、認証方式を柔軟に対応させるプロトコル

IEEE 802.1Xが認証のしくみ全体を定めているのに対して、EAP(Extensible Authentication Protocol)はその認証の内容をどのように安全に行うのかを決めるプロトコルです。EAPは「拡張認証プロトコル」と訳されますが、重要なポイントは「拡張可能」という部分です。

EAP自体はあくまで「枠組み」であり、その中にさまざまな認証方式を当てはめることができます。ちょうど、駅の改札機があって、その中に複数のチケット読み込み方式(磁気カード、ICカード、顔認証など)を組み込めるようなイメージです。

この柔軟性により、セキュリティの動向に応じて新しい認証方式を追加することが可能になります。組織の必要に応じて、パスワードベースの認証、電子証明書による認証、その他のより高度な認証方式を選択できます。

代表的なEAPの認証方式

EAPの「枠組み」の中には、実はいくつかの異なる認証方式が存在します。代表的なものを説明します。

EAP-MD5

EAP-MD5はユーザー名とパスワードを使った最もシンプルな認証方式です。ただし、パスワードが暗号化される際にMD5というハッシュ関数を使用するため、平文で送信されません。しかし無線LANで使う場合はセキュリティ上の脆弱性があり、現代ではあまり使われなくなっています。

| 特徴 | 説明 |

|---|---|

| 認証情報 | ユーザー名とパスワード |

| 暗号化方式 | MD5ハッシュ |

| セキュリティ | 比較的低い。無線LANでは非推奨 |

| 導入の難易度 | 簡単 |

EAP-TLS

EAP-TLSは電子証明書(デジタル証明書)を使った認証方式です。ユーザー名やパスワードは使わず、スマートカードやUSBキーなどに保存された証明書で認証を行います。クライアント側とサーバー側の双方が証明書を所有して相互に認証するため、非常に強固です。ただし証明書の管理が複雑で、導入にはコストと手間がかかります。

| 特徴 | 説明 |

|---|---|

| 認証情報 | 電子証明書(クライアント側とサーバー側) |

| 暗号化方式 | TLS(Transport Layer Security) |

| セキュリティ | 非常に高い |

| 導入の難易度 | 難しい。証明書管理が複雑 |

PEAP(EAP-PEAP)

PEAPはマイクロソフトが開発した認証方式で、「Protected EAP」の略です。サーバー側にのみ電子証明書があれば良く、クライアント側はユーザー名とパスワードで認証できます。PEAPの特徴は、まずサーバーの正当性をTLS(暗号化通信技術)で確認した後に、その安全な暗号化トンネルの中でユーザー名とパスワードを送信する点です。これにより、セキュリティと導入の簡易性のバランスが取れています。

| 特徴 | 説明 |

|---|---|

| 認証情報 | ユーザー名とパスワード(サーバー証明書必須) |

| 暗号化方式 | TLSトンネル内でEAP認証 |

| セキュリティ | 比較的高い |

| 導入の難易度 | 中程度。OSの標準機能で対応 |

EAP-TTLS

EAP-TTLSは「Tunneled TLS」の略で、EAP-TLSと同じくTLSを使っていますが、トンネル内ではチャレンジレスポンスやパスワードなど様々な認証方式が利用できます。サーバー側にのみ証明書が必要で、クライアント側の認証はより柔軟に設定できることが特徴です。

| 特徴 | 説明 |

|---|---|

| 認証情報 | ユーザー名とパスワード、チャレンジレスポンス等(サーバー証明書必須) |

| 暗号化方式 | TLSトンネル内で複数の方式に対応 |

| セキュリティ | 高い。柔軟性も高い |

| 導入の難易度 | 中程度から難しい |

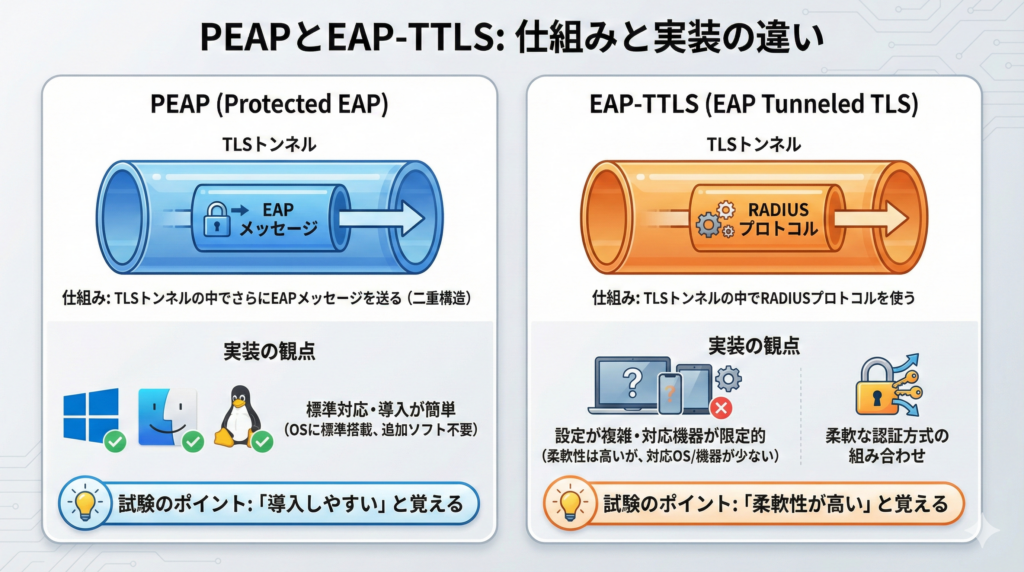

PEAPとEAP-TTLSの違いについて

PEAPとEAP-TTLSはどちらもTLSトンネルを使った認証方式で、見た目は似ていますが、いくつかの違いがあります。最大の違いは「暗号化トンネルの中でどのプロトコルを使うか」という点です。

PEAPはトンネル内でEAP方式を使い続けます。つまり、暗号化されたトンネルの中でさらにEAPメッセージをやりとりします。一方、EAP-TTLSはトンネル内でRADIUSというプロトコルの枠組みを使うため、より多くの認証方式の柔軟な組み合わせが可能になります。

実際の導入としては、PEAPはWindows、macOS、Linuxなどの多くのオペレーティングシステムに標準で対応しているため、追加のソフトウェアがいらず導入が簡単です。EAP-TTLSはより柔軟に認証方式をカスタマイズできる反面、サーバー側とクライアント側での設定がやや複雑になることがあります。

実際の使用場面

IEEE 802.1Xは企業のオフィス、大学、図書館などの施設で広く使われています。特に以下のような場面で活躍しています。

企業のオフィスネットワーク

従業員が会社のパソコンで無線LANに接続する際、不正な従業員や外部の侵入者が勝手に接続することを防ぎます。

大学の学生向け無線LAN

学生がキャンパス内のどこでも無線LANに接続できるようにしながら、同時に部外者の接続を防ぎます。

施設全体の一元管理

eduroamという国際的な教育機関向けの無線ローミングサービスでも、IEEE 802.1Xが使われており、複数の組織間での認証を効率よく管理できます。

802.1X認証が完了すると何が起きるのか

認証が成功した後、何が変わるのでしょうか。それは、オーセンティケータ(LANスイッチやアクセスポイント)があなたの端末に対して「制御ポート」を開く、つまり「通信を許可する」という状態になります。これ以降、あなたは自由にネットワーク上の様々なサービスにアクセスできるようになります。

また、認証の種類によっては、認証サーバからオーセンティケータに向けて「暗号化の鍵の情報」や「あなたはこのグループに属している」というアクセス権の情報が送られることがあります。これにより、ユーザーごと、グループごとに細かいアクセス制限を行うことも可能になります。

例えば「営業部のメンバーだけが営業サーバにアクセスできる」「管理者だけがシステムサーバにアクセスできる」というような設定が実現できるのです。

IEEE 802.1X(EAP)で誤解しやすいポイント

IEEE 802.1Xは暗号化技術ではなく、認証の「制御方法」である。

試験勉強をしていると、IEEE 802.1Xを暗号化技術だと勘違いしてしまう人が多くいます。しかし、これは大きな誤解です。IEEE 802.1Xは、パスワード等を使ってユーザーが本物なのか、その端末がネットワークに接続して良いのかを確認する認証の仕組みです。つまり、ネットワークアクセスの制御です。一方で、暗号化は別の話です。実際には、IEEE 802.1Xと一緒に使う認証方式(EAP-TLSなど)や無線LANのセキュリティ規格(WPA2やWPA3)が暗号化を担当します。IEEE 802.1Xはあくまで「誰がネットワークに入るか」を決める仕組みなのです。

IEEE 802.1Xは有線LANにも無線LANにも対応している。

教材によっては「IEEE 802.1Xは無線LAN専用」と説明されることがありますが、これは間違いです。IEEE 802.1Xはネットワークケーブルが繋がっている有線LAN、Wi-Fiで接続する無線LAN、どちらでも使えます。有線LANのオフィスネットワークでもIEEE 802.1Xを導入している企業は多いです。ただし、無線LANでの利用がより一般的で試験でもよく出題されるため、有線LANでの利用が目立たないだけです。

EAPは認証の「枠組み」であって、それ自体が一つの認証方式ではない。

EAPを勉強するときに「EAPという認証方式」と思い込んでしまう人がいます。しかし、EAPは認証方式の「枠」なのです。EAPの中には、EAP-MD5、EAP-TLS、PEAP、EAP-TTLSなどの複数の認証方式が入ります。ちょうど、「スマートカード読み込み機」という大きな枠の中に「磁気カード読み込み」「ICカード読み込み」「顔認証」など複数の方式が入っているような関係です。試験問題で「EAPを選びなさい」という選択肢が出た場合、実装の際には必ず「どのEAP方式を使うのか」を決める必要があります。

EAPOL、EAP、RADIUSは別の役割を持つプロトコルである。

非常に混同しやすい三つのプロトコルがあります。三者の役割をはっきり区別することが試験では重要です。

EAPOLは、あなたのパソコン(サプリカント)と無線LANアクセスポイントやLANスイッチ(オーセンティケータ)の間で使うプロトコルです。EAPOLは「Extensible Authentication Protocol Over LAN」の略で、EAPをLANを通じて利用するための仕様です。一方、EAPはこのEAPOL内で使われる実際の認証プロトコルです。そして、オーセンティケータと認証サーバ(RADIUSサーバ)の間で使われるのがRADIUSプロトコルです。RADIUSは「Remote Authentication Dial In User Service」で、複数のネットワーク機器から集中的に認証管理するためのプロトコルです。つまり、通信経路が異なり、その間で使われるプロトコルも異なるのです。

| 通信経路 | 使用プロトコル | 役割 |

|---|---|---|

| パソコン ↔ アクセスポイント | EAPOL | LAN上でEAPをカプセル化して使う |

| アクセスポイント ↔ 認証サーバ | RADIUS | 認証情報の中継と最終判定 |

| EAPOLの中身 | EAP | 実際の認証方式を決める枠組み |

IEEE 802.1X認証が完了しても、その直後にすべてのネットワークサービスが自動的に使えるわけではない。

IEEE 802.1Xでユーザーが認証されると、ネットワークへの「入口」が開かれます。しかし、これはあくまでネットワークへのアクセスが許可されたに過ぎず、その後のファイルサーバへのアクセスやデータベースへのアクセスなどは、別の権限管理で制御されることがあります。IEEE 802.1Xの認証フェーズが完了した後、VLANグループの割り当てやアクセスコントロールリスト(ACL)が適用される場合もあります。特に、認証方式によっては、RADIUSサーバから「グループ属性」が返されることがあり、これによって「営業部のメンバーだけが営業フォルダにアクセスできる」というような権限が決まるのです。つまり、IEEE 802.1Xは「ネットワークに入ることを許可する」という第一段階に過ぎません。

EAP-TLSではクライアント側とサーバー側の両方に電子証明書が必要である。

EAP-TLSは高いセキュリティを持つ認証方式ですが、「双方向認証」という特徴があります。つまり、サーバー側だけが証明書を持つのではなく、クライアント側(あなたのパソコン)も電子証明書を持っている必要があります。これに対して、PEAP(Protected EAP)やEAP-TTLSでは、サーバー側にのみ証明書があり、クライアント側はユーザー名とパスワードで認証できます。この点が、導入の難易度や運用負荷に大きな違いを生みます。

| 認証方式 | クライアント証明書 | サーバー証明書 | クライアント認証情報 |

|---|---|---|---|

| EAP-TLS | 必須 | 必須 | 証明書 |

| PEAP | 不要 | 必須 | パスワード |

| EAP-TTLS | 不要 | 必須 | パスワードなど柔軟 |

混同注意!IEEE 802.1X(EAP)と間違いやすい用語

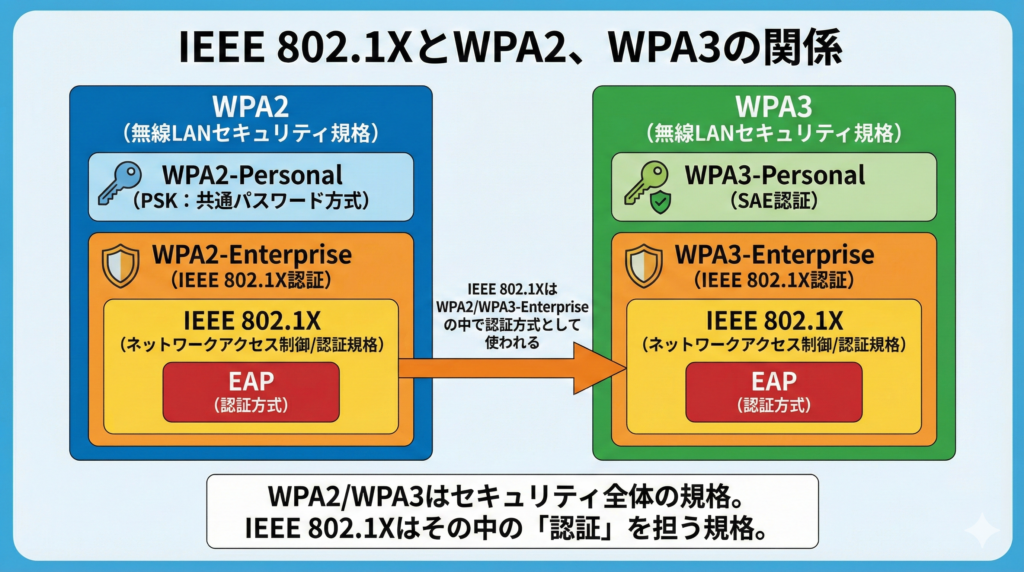

IEEE 802.1XとWPA2、WPA3の関係

「IEEE 802.1X」と「WPA2」、「WPA3」はしばしば一緒に語られるため、同じものだと誤解する学習者が多くいます。しかし、これらは全く別のものです。IEEE 802.1Xはネットワークアクセス制御(認証)の規格です。一方、WPA2やWPA3は無線LANの暗号化とセキュリティ全体を定める規格です。より正確には、WPA2やWPA3の中に、認証方式として802.1Xが含まれているという関係です。例えば、WPA2には「WPA2-Personal」(PSKという共通パスワード方式)と「WPA2-Enterprise」(IEEE 802.1Xを使う方式)の二つのモードがあります。つまり、WPA2-EnterpriseでIEEE 802.1X認証を使い、その中でEAPという認証方式を決めるのです。WPA3でも同じで、「WPA3-Personal」はSAE認証、「WPA3-Enterprise」はIEEE 802.1X認証を使います。

| セキュリティ規格 | 個人向けモード | 企業向けモード |

|---|---|---|

| WPA2 | WPA2-Personal(PSK認証) | WPA2-Enterprise(IEEE 802.1X) |

| WPA3 | WPA3-Personal(SAE認証) | WPA3-Enterprise(IEEE 802.1X) |

| 暗号化方式 | TKIP(WPA)、CCMP(WPA2) | CCMP(WPA2)、GCMP-256(WPA3) |

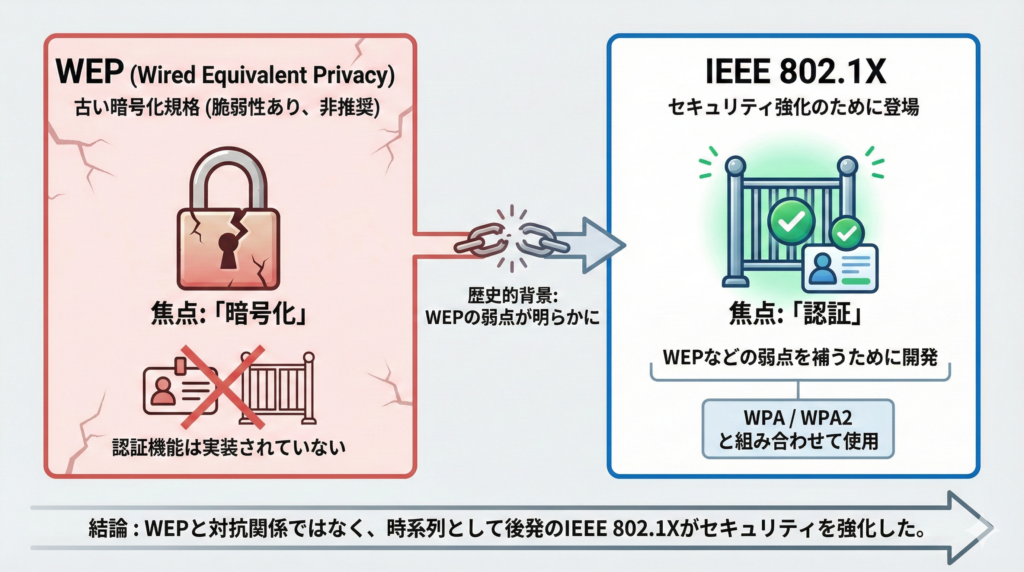

IEEE 802.1XとWEP

WEP(Wired Equivalent Privacy)は古い無線LANの暗号化規格であり、現在ではセキュリティの脆弱性から使用が推奨されていません。WEPは「暗号化」に焦点を当てており、認証機能は実装されていません。一方、IEEE 802.1Xは「認証」に焦点を当てており、むしろWEPなどの脆弱な暗号化の弱点を補うために開発されました。歴史的背景としては、WEPの弱点が明らかになった後、WPAやWPA2が登場し、それらと組み合わせてIEEE 802.1X認証を使うようになったのです。つまり、WEPとIEEE 802.1Xは対抗関係ではなく、時系列として後発のIEEE 802.1Xがセキュリティを強化するために登場したのです。

PEAPとEAP-TTLS

PEAPとEAP-TTLSはどちらもTLSという暗号化技術を使ったEAPの方式ですが、内部的には異なる仕組みです。簡単に言えば、PEAPは「TLSトンネルの中でさらにEAPメッセージを送る」という二重構造になっています。一方、EAP-TTLSは「TLSトンネルの中でRADIUSプロトコルを使う」という構造です。実装の観点から見ると、PEAPはWindowsやmacOS、Linuxなどの多くのオペレーティングシステムに標準で対応しているため、新たなソフトウェアをインストールする必要がありません。つまり、導入が簡単です。一方、EAP-TTLSはより柔軟な認証方式の組み合わせが可能ですが、設定がやや複雑になり、対応しているOSやデバイスがPEAPよりも少ない傾向があります。試験では、「導入しやすい」はPEAP、「柔軟性が高い」はEAP-TTLSと覚えておくと良いでしょう。

| 特徴 | PEAP | EAP-TTLS |

|---|---|---|

| トンネル内プロトコル | EAP | RADIUS |

| OS標準対応 | 標準で対応 | 限定的 |

| 導入難易度 | 簡単 | 中程度から難しい |

| 柔軟性 | 低い | 高い |

| ユースケース | 汎用、シンプル環境 | 細かい要件がある環境 |

IEEE 802.1Xとアクセスコントロールリスト(ACL)

-1024x572.png)

IEEE 802.1Xはユーザーがネットワークに「接続できるか」を判定するものであり、接続後に「どのリソースにアクセスできるか」を制御するものではありません。一方、ACL(アクセスコントロールリスト)は、接続後のユーザーが「どのサーバやサービスにアクセスできるか」を細かく制御するツールです。例えば、IEEE 802.1Xでユーザーが認証されてネットワークに接続できたとしても、ACLの設定によって「このユーザーは営業サーバには接続できるが、人事サーバには接続できない」というように制限することができます。つまり、IEEE 802.1Xはネットワークの「入口」を守り、ACLはネットワーク内の「各リソース」を守るという分業関係にあります。

IEEE 802.1X認証とワンタイムパスワード(OTP)

-1024x572.png)

ワンタイムパスワード(OTP)は、使用するたびに異なるパスワードが生成される認証方式です。一方、IEEE 802.1Xはネットワークアクセス制御の規格であり、OTPはその中の一つの認証要素として使われることはできます。例えば、EAPの認証方式の中で、パスワードの代わりにOTPを使うことは可能です。しかし、IEEE 802.1X自体がOTPを決めるものではなく、あくまでEAPが「どのような認証要素を使うか」の枠組みを提供しているだけなのです。つまり、OTPはIEEE 802.1Xの実装方法の一つの選択肢に過ぎません。

【試験別】出題ポイントと対策

各試験の出題傾向と対策について解説します。受験予定のタブを切り替えて確認しましょう。

ITパスポート試験の出題傾向と対策

ITパスポートでは、IEEE 802.1Xは無線LANのセキュリティ対策の一つとして出題されることがあります。WPA2やWPA3といった暗号化技術との関連で、「企業向けの認証方式」や「個人向けの認証方式」の違いを問う問題が中心です。802.1X自体を深く問うことは少なく、無線LANのアクセス制御や不正接続対策という文脈で登場します。

無線LANのセキュリティ対策やアクセス制御に関する4択問題で、「不正利用を防ぐ仕組みはどれか」といった形で出題されます。選択肢には、WPA2、MACアドレスフィルタリング、SSIDステルスなどが並び、その中で802.1X認証が果たす役割を正しく理解しているかが問われます。

「IEEE 802.1Xは認証の仕組みであり、暗号化ではない」という点を押さえておきましょう。また、WPA2-PersonalとWPA2-Enterpriseの違いとして、前者は共有パスワード(PSK)方式、後者は個別認証(802.1X)方式であることを理解しておくと、選択肢で迷いません。無線LANのセキュリティ全般を整理しておくことが、正解への近道です。

情報セキュリティマネジメント試験の出題傾向と対策

情報セキュリティマネジメント試験では、IEEE 802.1Xは午前・午後ともに出題されています。午前問題では、RADIUSとの組み合わせや、EAPの種類(EAP-TLS、PEAP)といった技術的な選択問題が中心です。午後問題では、社内ネットワークのアクセス制御や認証VLANなどの文脈で登場し、どの機器がどの役割を果たすかを読み取る力が求められます。

「IEEE 802.1XとRADIUSを組み合わせた認証システム」の構成要素を問う問題が頻出です。サプリカント(端末)、オーセンティケータ(アクセスポイントやスイッチ)、認証サーバ(RADIUSサーバ)の三者がどのように連携するか、また、EAPOLとRADIUSプロトコルがどの区間で使われるかを正確に把握しているかが問われます。

三つの構成要素(サプリカント・オーセンティケータ・認証サーバ)と、通信プロトコルの使い分け(端末~AP間はEAPOL、AP~認証サーバ間はRADIUS)をセットで覚えましょう。午後問題では、認証失敗時にどの段階で弾かれるのか、認証が通るとどのVLANに割り当てられるのかなど、運用フローを図で整理しておくと理解が深まります。EAP-TLSとPEAPの違い(証明書が必要かどうか)も頻出ポイントです。

基本情報技術者試験の出題傾向と対策

基本情報技術者試験では、IEEE 802.1Xはネットワーク認証の仕組みを理解しているかを問う問題として出題されます。RADIUSプロトコルの役割や、EAPの種類と特徴(EAP-MD5、EAP-TLS、PEAP、EAP-TTLS)を問う選択問題が中心です。過去問では「RADIUSの説明として正しいもの」や「IEEE 802.1Xが規定するもの」といった形式で出題されています。

「RADIUSは認証情報を一元管理するプロトコル」という定義問題や、「EAP-TLSはクライアントとサーバー双方に証明書が必要」といった認証方式の比較が頻出です。また、「IEEE 802.1Xが有線LANと無線LAN両方に対応している」という知識も問われることがあります。

EAPの各方式を比較表で覚えるのが効果的です。EAP-TLSは「双方向証明書」で高セキュリティ、PEAPは「サーバー証明書のみ+パスワード」で導入しやすい、EAP-TTLSは「柔軟な認証方式に対応」といった特徴を整理しましょう。また、RADIUSとDIAMETERの違い(UDPとTCP、対応規模)も押さえておくと、関連問題に強くなります。過去問で頻出の「アクセスサーバと認証サーバを分離する構成」も理解しておきましょう。

応用情報技術者試験の出題傾向と対策

応用情報技術者試験では、IEEE 802.1Xは午前・午後ともに出題されます。午前問題では、認証の仕組みやEAP方式の比較が問われますが、午後問題(ネットワーク分野)では、検疫ネットワーク、認証VLAN、無線LANのエンタープライズ認証など、実際の設計・運用シナリオの中で登場します。認証成功時と失敗時のVLAN割り当てや、ポート制御の仕組みを読み解く力が求められます。

午後問題では、「認証VLANによる動的なアクセス制御」や「検疫ネットワークでの端末の健全性チェック」といったシナリオで802.1Xが登場します。また、「認証失敗時は隔離VLANに配置」「認証成功時は業務VLANに配置」といったポート制御の設計判断が問われます。午前では、EAP-TLSとPEAPの選定理由(証明書管理コストとセキュリティのトレードオフ)が出題されます。

午前対策としては、RADIUSの動作(UDPポート1812/1813)やEAP方式の比較表を完璧にしておきましょう。午後対策では、ネットワーク構成図から「どの機器がオーセンティケータか」「認証サーバはどこにあるか」を読み取る練習が重要です。

また、検疫ネットワークのシナリオでは、未認証端末がどのように隔離されるか、認証後にどのようにVLANが切り替わるかといった動的制御の流れを図解しながら理解しましょう。過去問(平成22年秋・平成31年春など)では、VLAN、802.1X、検疫システムが組み合わさった総合問題が出題されているため、単体知識ではなく全体の設計意図を読み解く力が合格の鍵です。

例題・過去問演習

- 【Q1】令和6年秋期/情報処理安全確保支援士 午前Ⅱ 問17

利用者認証情報を管理するサーバ1台と複数のアクセスポイントで構成された無線LAN環境を実現したい。PCが無線LAN環境に接続するときの利用者認証とアクセス制御に、IEEE 802.1XとRADIUSを利用する場合の標準的な方法はどれか。

ア)PCにはIEEE 802.1Xのサプリカントを実装し、かつ、RADIUSクライアントの機能をもたせる。

イ)アクセスポイントにはIEEE 802.1Xのオーセンティケータを実装し、かつ、RADIUSクライアントの機能をもたせる。

ウ)アクセスポイントにはIEEE 802.1Xのサプリカントを実装し、かつ、RADIUSサーバの機能をもたせる。

エ)サーバにはIEEE 802.1Xのオーセンティケータを実装し、かつ、RADIUSサーバの機能をもたせる。 -

IEEE 802.1Xの構成要素は、サプリカント(認証を受けるPC端末)、オーセンティケータ(アクセスポイントやLANスイッチで認証を中継する機器)、認証サーバ(RADIUSサーバで最終判定を行う)の三つです。アクセスポイントは、PCからの接続要求を受けるオーセンティケータの役割を持ち、同時に認証サーバにRADIUSプロトコルで問い合わせを行うRADIUSクライアントの機能も持ちます。ひっかけポイントとして、サプリカントとオーセンティケータの役割を逆にした選択肢(アとウ)があるので、「PCがサプリカント、アクセスポイントがオーセンティケータ」という基本を押さえておきましょう。

- 【Q2】平成27年春期/情報処理安全確保支援士(旧情報セキュリティスペシャリスト)午前Ⅱ 問2

IEEE 802.1Xで使われるEAP-TLSによって実現される認証はどれか。

ア)CHAPを用いたチャレンジレスポンスによる利用者認証

イ)あらかじめ登録した共通鍵によるサーバ認証と、時刻同期のワンタイムパスワードによる利用者認証

ウ)ディジタル証明書による認証サーバとクライアントの相互認証

エ)利用者IDとパスワードによる利用者認証 -

EAP-TLS(Extensible Authentication Protocol – Transport Layer Security)は、ディジタル証明書を利用した認証方式で、サーバ側とクライアント側の双方が証明書を持つ相互認証を実現します。この方式は非常にセキュリティが高い反面、クライアント側にも証明書を配布・管理する必要があるため、導入コストが高くなります。ひっかけポイントとして、選択肢エの「利用者IDとパスワード」はPEAP(Protected EAP)の特徴であり、EAP-TLSではパスワードではなく証明書を使う点を区別しましょう。

- 【Q3】平成21年秋期/基本情報技術者 午前 問40

RADIUSの説明として、適切なものはどれか。

ア)DES(Data Encryption Standard)の略。共通鍵暗号方式の規格の一つ。

イ)DNS(Domain Name System)の略。ドメイン名とIPアドレスを対応付けるためのシステム。

ウ)ネットワーク上のユーザー認証を一元管理するプロトコル。複数のアクセスサーバからの認証要求を受け付け、RADIUSサーバで集中管理できる。

エ)VPN接続で使われる暗号化プロトコル。 -

RADIUS(Remote Authentication Dial-In User Service)は、ネットワーク上でユーザー認証を一元管理するプロトコルです。複数のアクセスサーバ(RADIUSクライアント)からの認証要求を、RADIUSサーバが集中的に管理することで、認証情報の管理負荷を軽減できます。IEEE 802.1X認証では、オーセンティケータ(アクセスポイントやLANスイッチ)がRADIUSクライアントとして動作し、RADIUSサーバに認証を問い合わせます。ひっかけポイントとして、RADIUSはあくまで認証プロトコルであり、暗号化(選択肢エ)やDNS(選択肢イ)とは異なる役割であることを理解しましょう。

- 【Q4】平成27年春期/応用情報技術者 午前 問43(類題)

無線LANのセキュリティ対策として、IEEE 802.1X認証を使用する場合の説明として、適切なものはどれか。

ア)IEEE 802.1Xは、MACアドレスフィルタリングと組み合わせて使用することで、不正な端末のネットワーク接続を完全に防ぐことができる。

イ)IEEE 802.1Xは、無線LANの暗号化方式であり、WPA2と組み合わせて使用することで通信内容を保護する。

ウ)IEEE 802.1Xは、ユーザーごとに認証を行うため、共有パスワード方式(PSK)よりも個別管理が可能である。

エ)IEEE 802.1Xは、SSIDを隠蔽することで、不正なアクセスポイントへの接続を防止する技術である。 -

IEEE 802.1Xはユーザーごと、または端末ごとに個別の認証情報を使う認証制御技術であり、WPA2-EnterpriseやWPA3-Enterpriseと組み合わせて使用されます。共有パスワード方式(WPA2-Personal、PSK方式)では全員が同じパスワードを使いますが、IEEE 802.1X認証では個別のID・パスワードや証明書を使うため、誰がいつアクセスしたかを管理でき、パスワード漏えい時も該当ユーザーのアカウントのみ無効化すればよいという運用上のメリットがあります。ひっかけポイントとして、IEEE 802.1Xは認証の仕組みであり、暗号化技術(選択肢イ)やSSIDステルス(選択肢エ)とは異なる役割であることを押さえましょう。

IEEE 802.1X(EAP)関連の重要用語

RADIUS(Remote Authentication Dial-In User Service)

RADIUSはIEEE 802.1X認証において、サプリカント(あなたのパソコン)とオーセンティケータ(LANスイッチやアクセスポイント)がやりとりした認証情報を、最終的に判定する認証サーバと通信するためのプロトコルです。言い換えれば、「本当にこの人は認証されるべき人なのか」を判定する役割を担っています。

RADIUSはネットワーク認証だけでなく、ユーザーが何をしていいか(認可)と、どれくらい使ったか(課金)も管理する、AAA(Authentication、Authorization、Accounting)フレームワークを実現します。企業の無線LAN、VPN、インターネットプロバイダなど、様々な場面で使われているプロトコルです。

通信の具体的な流れは、オーセンティケータがUDPプロトコルを使ってRADIUSサーバの1812番ポートに認証要求を送ります。認証サーバは要求を受け取ったら、その中に含まれるユーザー名やパスワード、電子証明書などをデータベースと照合します。照合の結果、認証成功か失敗かをオーセンティケータに返します。オーセンティケータはこの結果を受けて、あなたのパソコンの通信を許可するか制限するかを決めるのです。

EAPOL(EAP over LAN)

EAPOLは、あなたのパソコン(サプリカント)と無線LANアクセスポイント、またはLANスイッチ(オーセンティケータ)の間で、認証情報をやりとりするためのプロトコルです。注意すべき点は、EAPOLはあくまでLAN上での通信方式であり、IEEE 802.1Xの内部で「EAPメッセージをLANを通じて運ぶための船」のような役割をしているということです。

EAPOLはEAP(拡張認証プロトコル)を「LAN上で使えるようにパッケージング」する仕組みです。具体的には、あなたのパソコンが「認証してください」と言う時、EAPOLがそのメッセージをLANケーブルまたは無線電波で運びます。オーセンティケータはEAPOLで受け取ったメッセージを解開いて、その中のEAPメッセージをRADIUSサーバに転送するのです。つまり、通信の最初の部分(パソコン~アクセスポイント)ではEAPOLを使い、その次の部分(アクセスポイント~認証サーバ)ではRADIUSを使うという分業が行われているのです。

IT資格試験では、EAPOLはIEEE 802.1X認証の「仕様」を定めたプロトコルと捉えるといいでしょう。EAPOLがなければ、どうやってLAN上でEAP認証を実施するのかが曖昧になってしまいます。

WPA2 Enterprise(WPA2-Enterprise)

WPA2 Enterpriseは、企業向けの無線LANセキュリティ規格です。「Enterprise」という名前の通り、大企業でのセキュリティ要件を満たすために設計されています。

WPA2には二つのモードがあります。一つは「WPA2-Personal(WPA2-PSK)」で、これは家庭用で、全員が同じパスワードを共有する方式です。もう一つが「WPA2-Enterprise」で、これはユーザーごとに異なるID・パスワード、または電子証明書を使って認証する方式です。

WPA2 Enterpriseの最大の特徴は、IEEE 802.1X認証を採用していることです。つまり、無線LANの暗号化(AES、CCMPアルゴリズム)とユーザー認証(IEEE 802.1X、EAP)が組み合わさっているのです。これにより、誰がいつネットワークにアクセスしたかを管理でき、パスワードが漏えいした場合は該当ユーザーのアカウントだけを無効化すればいいという運用上のメリットがあります。

| 項目 | WPA2-Personal | WPA2-Enterprise |

|---|---|---|

| 用途 | 家庭向け | 企業向け |

| 認証方式 | PSK(共有パスワード) | IEEE 802.1X認証 |

| ユーザー管理 | 全員同じパスワード | ユーザーごとに異なる認証情報 |

| パスワード漏えい時の対応 | すべての端末を再設定 | 該当ユーザーのアカウント停止のみ |

| 暗号化アルゴリズム | AES(CCMP) | AES(CCMP) |

DIAMETER(ダイアメータ)

DIAMETERはRADIUSの後継プロトコルとして開発された、より新しいAAA(認証・認可・課金)プロトコルです。RADIUSは1991年に開発された比較的古いプロトコルで、モバイルネットワーク(4G、5Gなど)や大規模なプロバイダ環境への対応に限界がありました。DIAMETERはこうした現代的なニーズに対応するために標準化されています。

RADIUSとDIAMETERの最も大きな違いは、トランスポートプロトコルです。RADIUSはUDP(User Datagram Protocol)を使いますが、DIAMETERはTCPやSCTPを使います。UDPは「データが届いたかどうか確認しない高速な通信」で、TCPは「確実にデータが届くまで確認する確実な通信」です。DIAMETERはTCPやSCTPを使うことで、より確実に認証情報を送受信できるのです。

また、DIAMETERはセキュリティが強化されており、エンドツーエンドの暗号化(認証サーバ同士が直接やりとりする通信全体が暗号化される)が可能です。RADIUSは基本的な暗号化のみで、複数のサーバを経由する場合にセキュリティが低下することがあります。

| 項目 | RADIUS | DIAMETER |

|---|---|---|

| 開発時期 | 1991年(古い) | 2000年代(新しい) |

| トランスポート | UDP(ポート1812/1813) | TCP/SCTP(ポート3868) |

| 通信方向 | クライアント→サーバー(単一方向) | 双方向(P2P通信が可能) |

| セキュリティ | 基本的な認証のみ | エンドツーエンド暗号化に対応 |

| 拡張性 | 限定的 | 高い |

| 対応環境 | 小規模~中規模ネットワーク | 大規模ネットワーク、5G、IoT |

IT資格試験では、RADIUSとDIAMETERの関係は「DIAMETER=RADIUSの改良版で、より大規模で安全」という認識で十分です。ただし、DIAMETERはまだ新しいプロトコルであるため、現在のネットワークではRADIUSが圧倒的に多く使われていることを知っておくと良いでしょう。

まとめ

IEEE 802.1X(EAP)について、IT初学者向けのポイントをまとめます。

- IEEE 802.1Xはネットワークの入口にゲートを作り、本当に接続して良い端末なのかを確認するセキュリティルールである。

- IEEE 802.1Xの三つの登場人物はサプリカント(あなたの端末)、オーセンティケータ(LANスイッチやアクセスポイント)、認証サーバ(最終判定を下すRADIUSサーバ)である。

- EAPは認証の具体的な方法を定めるプロトコルで、様々な認証方式を当てはめられる「枠組み」である。

- 代表的なEAP方式にはEAP-MD5、EAP-TLS、PEAP、EAP-TTLSがあり、セキュリティレベルと導入の難易度が異なる。

- PEAPとEAP-TTLSはどちらもTLSトンネルを使うが、トンネル内で使うプロトコルが異なる。

- 認証成功後、ネットワークへの通信が許可され、同時に管理者が設定したアクセス権が付与されるため、きめ細かい権限管理が実現できる。

- IEEE 802.1Xは企業や教育機関で広く採用され、不正アクセス防止とセキュアなネットワーク環境の構築を実現している。

.jpeg)